Les chercheurs de Kaspersky ont mis au jour un nouveau ransomware nommé Sodin, qui exploite une vulnérabilité Zero Day dans Windows, découverte récemment, pour élever ses privilèges dans un système infecté. Sa spécificité : il met à profit l’architecture du processeur central (CPU) afin de passer inaperçu, une fonctionnalité peu répandue parmi les ransomwares. De plus, dans certains cas, le malware n’a besoin d’aucune intervention de l’utilisateur, étant simplement implanté sur des serveurs vulnérables par les auteurs des attaques.

Le ransomware, un malware qui chiffre ou verrouille des données ou des appareils et s’accompagne d’une demande de rançon, est une cybermenace persistante, touchant des particuliers ou des entreprises de toutes tailles à travers le monde. La plupart des solutions de sécurité en détectent les versions bien connues et les vecteurs d’attaque classiques. Cependant, des techniques plus évoluées telles que celle employée par Sodin, qui consiste à exploiter une vulnérabilité Zero Day récemment découverte dans Windows (CVE-2018-8453) afin d’opérer une élévation de privilèges, pourraient permettre à ces codes malveillants de ne pas éveiller les soupçons pendant un certain temps.

Selon les chercheurs de Kaspersky, cemalware paraît faire partie d’un dispositif de type RAAS (Ransomware as a Service), ce qui signifie que ses diffuseurs sont libres de choisir le mode de propagation du module de chiffrement. Certains signes indiquent que le malware est diffusé par l’intermédiaire d’un programme d’affiliation. C’est ainsi que ses développeurs ont laissé dans le logiciel une faille qui leur permet de déchiffrer des fichiers à l’insu de leurs affiliés : une sorte de « code maître » qui court-circuite la clé de déchiffrement du diffuseur (servant normalement à déverrouiller les fichiers des victimes qui ont payé la rançon). Grâce à cette fonctionnalité, les développeurs pourraient, par exemple, prendre le contrôle du déchiffrement des données d’une victime ou de la diffusion du ransomware afin d’exclure certains diffuseurs du programme d’affiliation en rendant le malware inopérant.

En outre, un ransomware nécessite généralement une certaine action de l’utilisateur, telle qu’ouvrir une pièce jointe à un message ou cliquer sur un lien malveillant. Or les auteurs des attaques Sodin n’ont pas recours à ce stratagème : il leur suffit de trouver un serveur vulnérable auquel ils adressent une commande pour le téléchargement d’un fichier malveillant nommé « radm.exe ». Ce dernier implante alors le ransomware sur la machine, avant de l’exécuter.

La plupart des cibles du ransomware Sodin se trouvent en Asie : 17,6 % des attaques ont été détectées à Taïwan, 9,8 % à Hong Kong et 8,8 % en République de Corée. Cependant, des attaques ont également été observées en Europe, en Amérique du Nord et en Amérique latine. La demande de rançon déposée sur les PC infectés exige de chaque victime l’équivalent de 2500 dollars en Bitcoin.

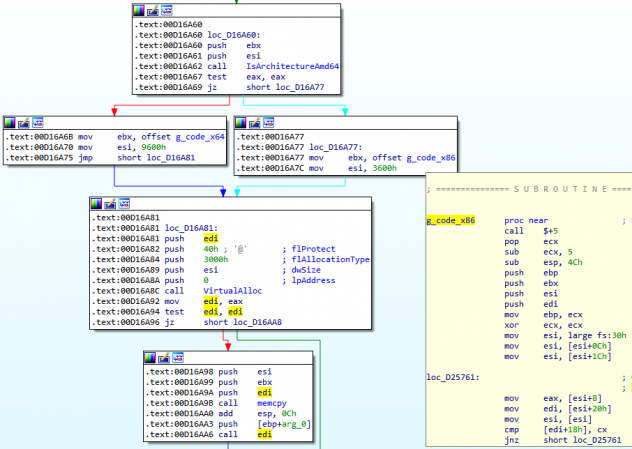

Sodin est encore plus difficile à détecter en raison de l’utilisation de la technique « Heaven’s Gate ». Celle-ci permet à un programme malveillant d’exécuter du code 64 bits à partir d’un processus 32 bits, ce qui n’est pas une pratique courante, en particulier pour un ransomware.

Les chercheurs pensent que la technique Heaven’s Gate est employée dans Sodin principalement pour deux raisons :

- afin de rendre plus difficile l’analyse du code malveillant, tous les débogueurs n’étant pas en mesure de reconnaître cette technique ;

- pour échapper à une détection par les solutions de sécurité installées. La technique est destinée à contourner la détection par émulation, une méthode servant à découvrir des menaces jusque-là inconnues en exécutant du code au comportement suspect à l’intérieur d’un environnement virtuel qui « émule » (imite) un véritable ordinateur.

« Le ransomware est un type de malware très répandu, pourtant nous en avons rarement observé une version aussi élaborée : l’exploitation de l’architecture CPU pour échapper aux radars n’est pas une pratique courante pour les programmes de chiffrement. Nous nous attendons à une multiplication des attaques faisant appel au crypteur Sodin, compte tenu de l’importante quantité de ressources nécessaires à la réalisation d’un malware de cette nature. Ceux qui ont investi dans son développement en escomptent sans nul doute un fort retour sur investissement », commente Fedor Sinitsyn, chercheur en sécurité chez Kaspersky.

Les solutions de sécurité Kaspersky détectent ce ransomware sous le nom Trojan-Ransom.Win32.Sodin. Les technologies de Kaspersky avaient déjà détecté une précédente exploitation de la vulnérabilité CVE-2018-8453, attribuée à l’époque au groupe de pirates FruityArmor.

Cette faille a été corrigée le 10 octobre 2018, mais apparemment les mises à jour en retard continuent de faire les choux gras des cybercriminels.

Un billet sur le blog de Securelist.com donne de très intéressantes informations techniques sur le fonctionnement de Sodin. L’illustration ci-dessous, extraite de ce billet, montre comment Sodin exécute des shellcodes différents selon l’architecture sur laquelle il s’exécute.

Pour en savoir plus:

https://www.programmez.com/actualites/sodin-un-nouveau-ransomware-windows-29172