Œuvrant tel un fantôme sur les trois systèmes d’exploitation depuis un moment, le malware , qui est en réalité une porte dérobée, a enfin été repéré. Il se fait passer pour une mise à jour système.

« SysJoker », c’est son nom, est capable de se frayer un chemin sur divers systèmes d’exploitation connus de tous : Windows, macOS et Linux. Il est parvenu à rester loin des radars des différents systèmes, logiciels et plateformes de détection de l’univers cyber, et ce durant plusieurs mois. Ce sont finalement des chercheurs d’Intezer, une société de sécurité informatique new-yorkaise, qui ont réussi à découvrir ce malware d’un nouveau genre, qui agit en tant que backdoor (porte dérobée).

Un malware multi-OS, quasi impossible à détecter avec les antivirus dits « traditionnels »

C’est dans le courant du mois de décembre que les ingénieurs d’Intezer ont fait leur découverte. Ils ont d’abord repéré le nouveau malware sur un serveur Web Linux rattaché à un établissement d’enseignement « de premier plan », selon eux. C’est à partir de cette trouvaille qu’ils ont mené une enquête plus approfondie et baptisé le malware SysJoker, qui brille par sa capacité à passer outre les logiciels de détection, en se faisant passer pour une mise à jour système.

Après enquête, les chercheurs ont aussi localisé la porte dérobée sur Windows et macOS, deux autres systèmes d’exploitation. Pas franchement rassurant, d’autant plus qu’ils ont ensuite passé au crible de 70 logiciels antivirus un échantillon du malware, via la solution VirusTotal, et accrochez-vous bien : aucun n’est parvenu à le détecter sur macOS et Linux. Seuls six d’entre eux ont opéré un signalement sur la version Windows. Cela signifie que dans le genre indétectable, SysJoker est plutôt impressionnant.

Sévissant sans doute depuis le second semestre 2021, SysJoker est écrit dans le langage C++ et s’adapte à chacun des trois OS précédemment cités, un fait particulièrement rare qui ne le rend que plus dangereux.

Une attaque sophistiquée, sans doute l’œuvre d’un acteur aux compétences avancées, qui pourrait évoluer en rançongiciel

Sous Windows, SysJoker comporte un injecteur de premier niveau, qui prend la forme d’une DLL (une bibliothèque de liens dynamiques qui fournit la plupart des fonctionnalités du système d’exploitation) qui va s’introduire dans le système, pour ensuite lancer des commandes PowerShell qui vont permettre de décompresser SysJoker (qui est alors au format ZIP) puis de l’exécuter. 90 à 120 secondes plus tard, un laps de temps durant lequel il est en sommeil, SysJoker crée un nouveau répertoire (C:\ProgramData\SystemData\) et y prend place, sous le nom igfxCUIService.exe, pour Intel Graphics Common User Interface Service, qui n’est autre qu’un composant logiciel qui s’installe en même temps que les pilotes pour les cartes graphiques Intel et fait partie intégrante de l’interface utilisateur de la marque.

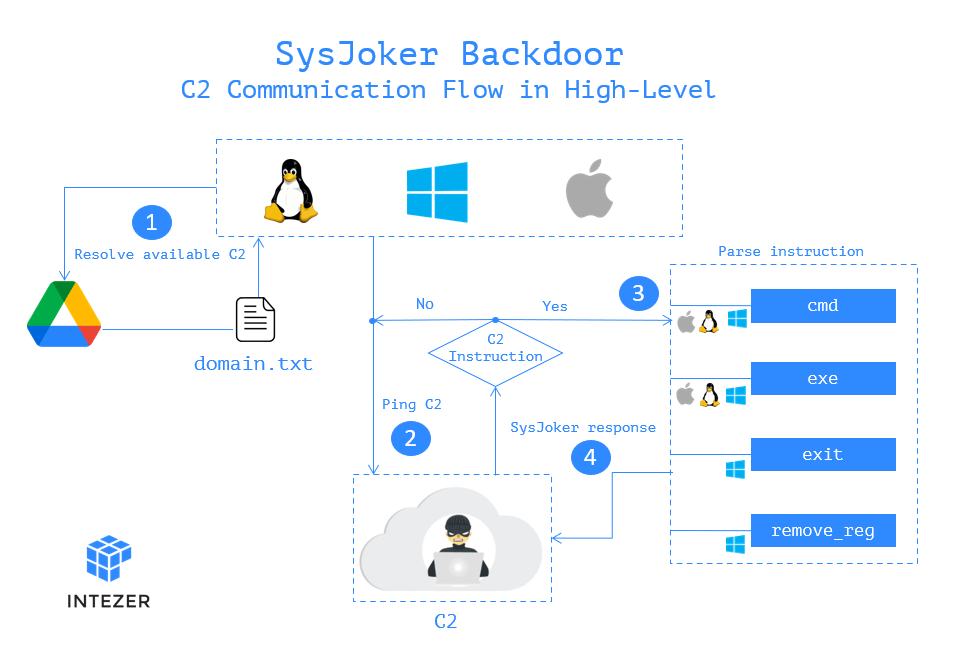

Quelle est l’étape suivante ? SysJoker passe du temps à recueillir des informations sur la machine, dormant pendant une durée aléatoire entre chacune des étapes. Au bout d’un moment, il parvient à décoder un lien Google Drive à la base codé en dur et accède au fichier qui contient l’adresse des serveurs de commande et de contrôle (C2 ou C&C), fichier qui est d’ailleurs capable de changer au fil du temps. Au final, SysJoker parvient à recueillir les informations nécessaires à l’exécution de commandes (exe, cmd, remove_reg et exit) ou à l’installation d’autres malwares.

Concernant l’identité du groupe ou de l’entité à l’origine de SysJoker, les informations sont peu nombreuses. Intezer estime toutefois que le code ayant été écrit à partir de zéro et n’ayant encore jamais été identifié auparavant, il est fort probable que le créateur du malware soit un acteur avancé, sans doute déjà bien connu. Autre indice qui va dans ce sens : l’attaque reste, pour le moment, unique, ce qui fait état d’un ciblage particulier.

Quant aux conséquences de cette attaque, Intezer penche donc pour de l’espionnage, « avec un mouvement latéral qui pourrait également conduire à une attaque par rançongiciel», lors d’une prochaine étape.

Pour en savoir plus: